Uživatelský manuál

Stručný průvodce

Dashboard

Přehledy

Detail případu (Caseoverview)

Případ - Událost

Úkoly

Poznámky případu

Dokumenty

Nastavení uživatele

Oblíbené

Komponenta tabulky

FAQ

Novinky/Oznámení v Team assistant

Nastavení mobilní aplikace

Admin dokumentace

Platforma

Administrace

Crony

Autentizace a synchronizace

Nastavení mobilní aplikace pro vaše prostředí

Schéma

Dynamické tabulky

Archivace

Skripty

Servisní konzole

Naplánované úkoly

HR Agenda

Sekvence

CSP hlavičky - zásady zabezpečení obsahu

Logy

Nastavení přístupového tokenu a vypršení platnosti relace

Šablona

Role

Plánování

Uživatelé

Organizační struktura

Události

Překlady

AXIOS API

Výpočty a funkce

Integrace

TAS Forms

Pokročilé funkce a tipy

Partneři

Produkt

Technický changelog

Business Changelog

Průvodce upgradem z předchozích verzí

Upgrade na 5.9

Upgrade na 5.3

Migrace dynamických podmínek

Úprava a kontrola tisku pdf

Úprava Popis úkolu vs Instrukce k úkolu

Transpilace forEach na for loop

Vykreslení HTML na Caseoverview

Upgrade na 5.7

Lodash upgrade v4.17.x (>v5.5)

Hlavní změny a zaniklé funkce (v5.3 > v5.7)

Podbarvení proměnných ve stavu Read-only (>v5.7.58)

Použití validačních funkcí

Rozdíly mezi TAS4 a TAS5 - kompletní přehled

Best Practices upgrade z TAS 4 na TAS 5

Technické požadavky a architektura

Aktuality / Důležité informace

- Vše /

- Admin dokumentace

- Integrace

- MS Graph /

- MS Graph - příprava schránky

MS Graph - příprava schránky

Obecně

TAS se může napojit na Microsoft Graph API skrze naši integraci. Tato integrace umožňuje stahování a přesouvání e-mailů a příloh v definovaných schránkách, se kterými se dále zachází podle nastavených byznys pravidel.

Aby se TAS úspěšně napojil a manipuloval s obsahem těchto schránek, je třeba udělit integraci dostatečná oprávnění pro dané schránky (ať už vlastní nebo sdílené).

Zajištění oprávnění

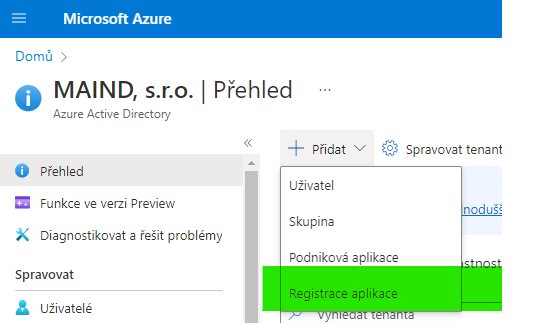

- Přihlaste se na https://portal.azure.com/#home.

- V menu vyberte Azure Active Directory.

- Zvolte možnost Přidat – registrace aplikace pro spuštění registrace aplikace (TASu).

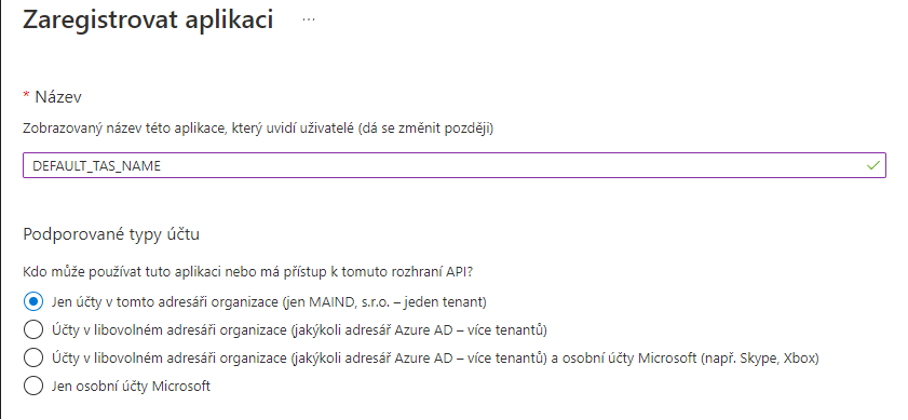

- Zadejte Název a ponechte zaškrtnutou volbu Jen účty v tomto adresáři. Dokončete registraci kliknutím na Zaregistrovat.

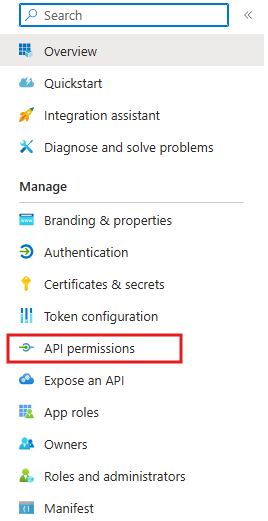

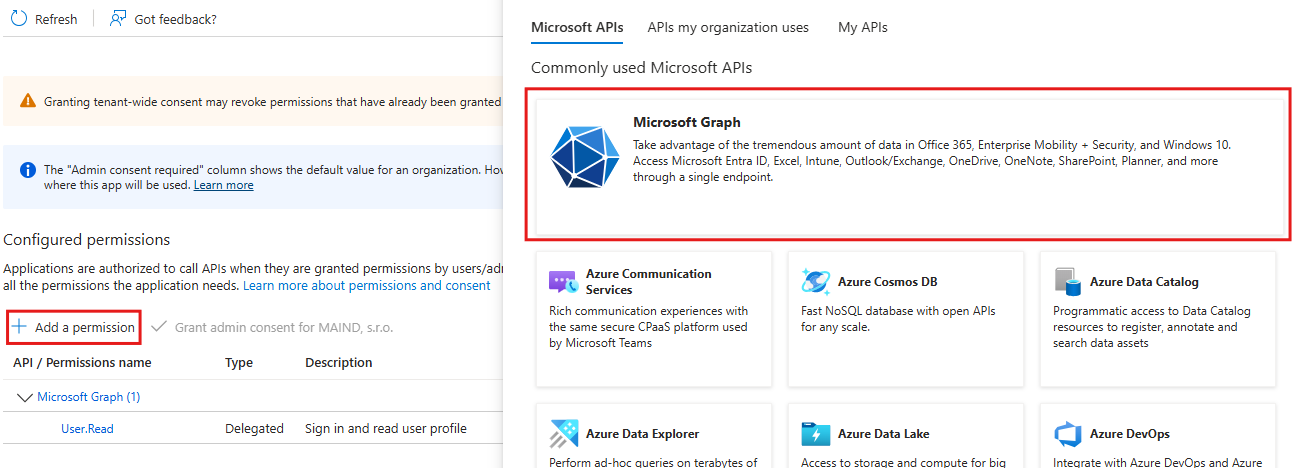

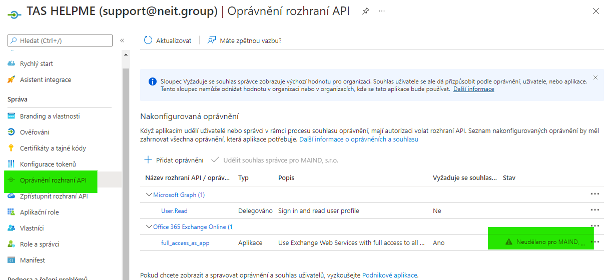

- Pro oprávnění ke čtení e-mailů vyberte v levém menu Oprávnění rozhraní API.

- V okně Požádat o oprávnění API klikněte na Přidat oprávnění a v Microsoft APIs zvolte Microsoft Graph.

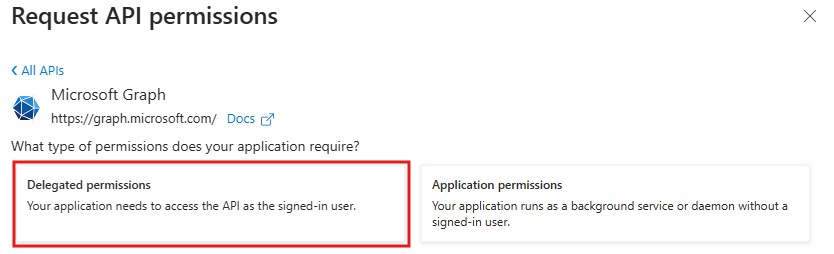

- Následně v Request API permission zvolte Delegovaná oprávnění.

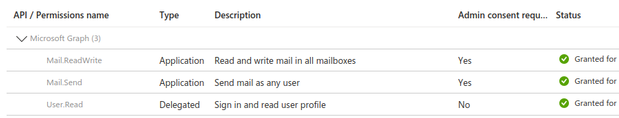

- Zde je potřeba přidělit oprávnění aplikaci MS Graph viz obrázek.

- Potvrďte kliknutím na Přidat oprávnění.

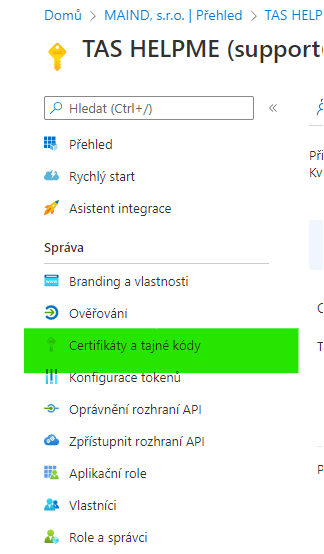

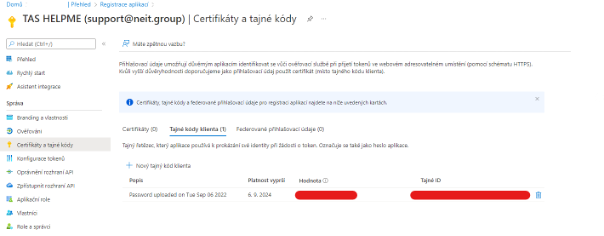

- Vyberte Certifikáty a tajné kódy.

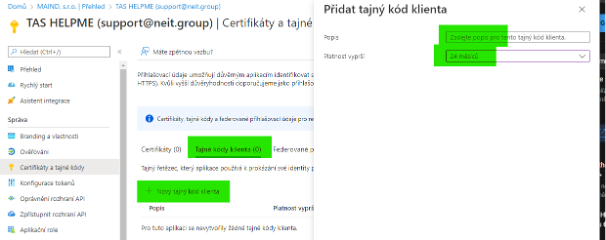

- V záložce Tajné kódy klienta (0) zvolte Nový Tajný kód klienta. Zadejte potřebné údaje a přidejte kód tlačítkem Přidat. Upozornění: po vypršení platnosti tohoto kódu je nutné přidat nový, jinak aplikace (TAS) ztratí přístup do schránky.

- Schválení oprávnění administrátorem. Po schválení se změní výstražný trojúhelník u Oprávnění rozhraní API.

- Omezení přístupu ke konkrétní schránce

Výše nastavené oprávnění poskytuje aplikaci přístup ke všem schránkám v doméně. Pro omezení přístupu pouze na zamýšlenou schránku je nutné nastavit přístupová pravidla pomocí PowerShellu.Connect-ExchangeOnline -UserPrincipalName admin@domain.xyz

New-ApplicationAccessPolicy -AppId CLIENT_ID -PolicyScopeGroupId email@domain.xyz -AccessRight RestrictAccess -Description "Restrict this app to email@domain.xyz."Pokud se jedná o nastavení přístupu ke sdílené schránce, je nutné nejprve vytvořit příslušný Security Principal. Pro tyto potřeby musí být založena Mail-enabled Security Group, a sdílená schránka nastavena jejím členem. Ve výše uvedeném příkladu se následně použije název vytvořené skupiny v PolicyScopeGroupId. - Poté lze v aplikaci (TASu) změnit přihlašovací skript v cronu.

"auth": {

"emailAddress": "faktury@firma.cz",

"tenantId": "123-abc-456-def",

"clientId": "987-cba-321-ijk",

"clientSecret": "xxx-yyy-zzz",

"type": "secret"

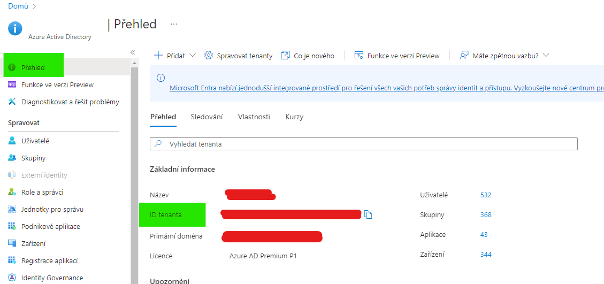

}tenant_idnajdete zde:

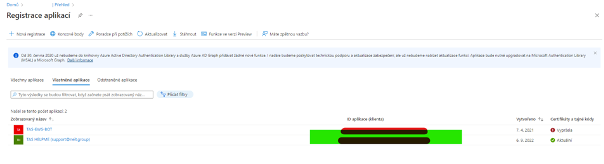

client_idnajdete zde:

client_secretalias tajný kód:

Nastavení schránky

Jediná nutnost pro schránku je existence dvou složek:

- TAS vstup

- TAS výstup

Názvy těchto složek nejsou podstatné, ale obě složky musí být podsložkou doručené pošty. Doporučujeme také nastavit pravidla v Outlooku, která zajistí třídění došlé pošty do těchto složek (např. podle příjemce).

Zadání konfigurace

Zadání konfigurace cronu pro manipulaci s příchozími emaily je vysvětleno v tomto manuálu.

Updated

by Frantisek Brych