Uživatelský manuál

Stručný průvodce

Dashboard

Přehledy

Detail případu (Caseoverview)

Případ - Událost

Úkoly

Poznámky případu

Dokumenty

Nastavení uživatele

Oblíbené

Komponenta tabulky

FAQ

Novinky/Oznámení v Team assistant

Nastavení mobilní aplikace

Admin dokumentace

Platforma

Administrace

Crony

Autentizace a synchronizace

Nastavení mobilní aplikace pro vaše prostředí

Schéma

Dynamické tabulky

Archivace

Skripty

Servisní konzole

Naplánované úkoly

HR Agenda

Sekvence

CSP hlavičky - zásady zabezpečení obsahu

Logy

Nastavení přístupového tokenu a vypršení platnosti relace

Šablona

Role

Plánování

Uživatelé

Organizační struktura

Události

Překlady

AXIOS API

Výpočty a funkce

Integrace

TAS Forms

Pokročilé funkce a tipy

Partneři

Produkt

Technický changelog

Business Changelog

Průvodce upgradem z předchozích verzí

Upgrade na 5.9

Upgrade na 5.3

Migrace dynamických podmínek

Úprava a kontrola tisku pdf

Úprava Popis úkolu vs Instrukce k úkolu

Transpilace forEach na for loop

Vykreslení HTML na Caseoverview

Upgrade na 5.7

Lodash upgrade v4.17.x (>v5.5)

Hlavní změny a zaniklé funkce (v5.3 > v5.7)

Podbarvení proměnných ve stavu Read-only (>v5.7.58)

Použití validačních funkcí

Rozdíly mezi TAS4 a TAS5 - kompletní přehled

Best Practices upgrade z TAS 4 na TAS 5

Technické požadavky a architektura

Aktuality / Důležité informace

- Vše /

- Admin dokumentace

- Platforma

- Administrace /

- CSP hlavičky - zásady zabezpečení obsahu

CSP hlavičky - zásady zabezpečení obsahu

CSP neboli Content Security Policy je bezpečnostní mechanismus používaný v konfiguraci aplikace, který pomáhá chránit webové stránky před útoky jako XSS (Cross-Site Scripting) a dalšími typy injekčních útoků. CSP funguje tak, že umožňuje definovat, jaké zdroje (např. skripty, styly, obrázky) mohou být načítány a vykonávány na stránce. Tímto způsobem se minimalizuje riziko, že útočník injektuje škodlivý kód, který by mohl narušit bezpečnost aplikace.

Umístění konfigurace

Nastavení CSP lze konfigurovat v Team assistant v sekci Konfigurace , konkrétně v záložce Zabezpečení . Tato sekce obsahuje všechny dostupné bezpečnostní hlavičky.

Cesta:

.../administration/configuration/security

Nastavení hlaviček CSP

Podrobná vysvětlení a příklady konfigurace jednotlivých hlaviček CSP naleznete v dokumentaci balíčku Helmet npm .

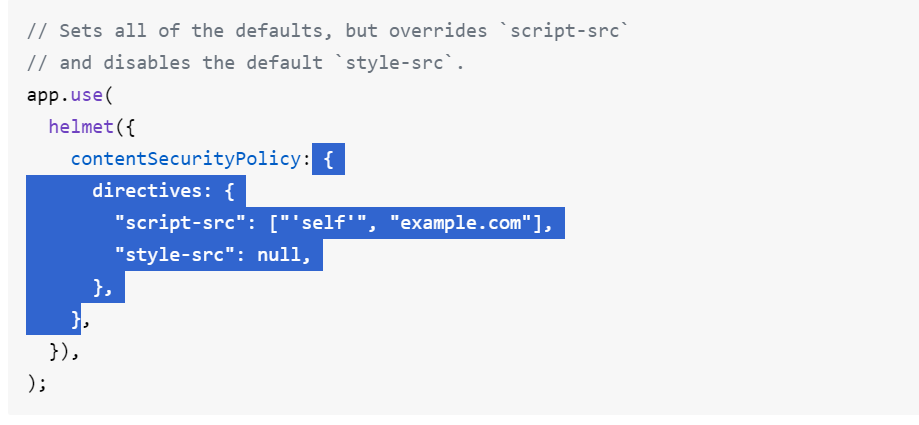

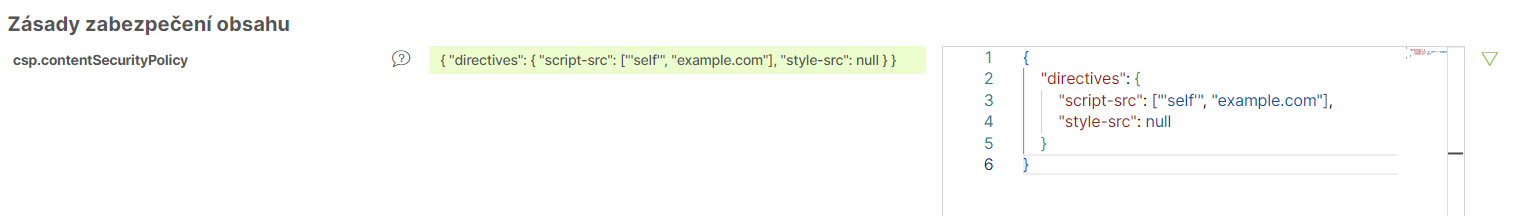

Chcete-li nakonfigurovat CSP, vložte do konfigurace objekt contentSecurityPolicy jako JSON. Ujistěte se, že struktura JSON je platná, přidáním dvojitých uvozovek kolem klíčů a hodnot a odstraněním všech přebytečných čárek.

Příklad konfigurace

Základní konfigurace CSP

{

"directives": {

"script-src": ["'self'", "example.com"],

"style-src": null

}

}Výchozí konfigurace CSP v Team assistant

//csp.contentSecurityPolicy

{

"directives": {

"default-src": ["'self'"],

"script-src": ["'self'"],

"style-src": ["'self'"],

"img-src": ["'self'"],

"font-src": ["'self'"],

"connect-src": ["'self'"],

"frame-ancestors": ["'self'"],

"base-uri": ["'self'"],

"form-action": ["'self'"],

"object-src": ["'none'"],

"media-src": ["'self'"],

"worker-src": ["'self'"],

"child-src": ["'self'"],

"manifest-src": ["'self'"]

}

}

//csp.crossOriginEmbedderPolicy

{"Cross-Origin-Embedder-Policy": "require-corp"}

//csp.crossOriginOpenerPolicy

{ "Cross-Origin-Opener-Policy": "same-origin"}

// csp.crossOriginResourcePolicy

{"Cross-Origin-Resource-Policy": "same-origin"}

//csp.originAgentCluster

true

//csp.referrerPolicy

{ "Referrer-Policy": "no-referrer-when-downgrade"}

//csp.strictTransportSecurity

{ "Strict-Transport-Security": {

"max-age": 31536000,

"includeSubDomains": true,

"preload": true

}}

//csp.xContentTypeOptions

true

//csp.xDnsPrefetchControl

{"X-DNS-Prefetch-Control": "off"}

//csp.xDownloadOptions

true

//csp.xFrameOptions

{ "X-Frame-Options": "DENY"}

//csp.xPermittedCrossDomainPolicies

{"X-Permitted-Cross-Domain-Policies": "none"}

//csp.xPoweredBy

true

//csp.xXssProtection

true

Nejlepší postupy

- Testování ve vývojovém prostředí – Než použijete nastavení CSP v produkci, otestujte je ve vývojovém nebo testrogacím prostředí, abyste zabránili uzamčení platformy uživatelům.

- Nejprve použijte režim CSP Report-Only mode – Před nastavením zásad použijte režim CSP report-only mode ke shromažďování potenciálních problémů bez blokování obsahu.

- Postupně zvyšujte omezení – Začněte se základním, nastavením a postupně přidávejte další omezení.

- Pravidelně kontrolujte zprávy CSP – Sledujte zprávy o blokovaných zdrojích a podle toho upravte nastavení.

Správnou konfigurací CSP v platformě mohou správci výrazně zvýšit zabezpečení a minimalizovat rizika spojená se spouštěním škodlivého kódu.

Updated

by Anna Gernát